Una maraña de criterios rodea la obtención de pruebas electrónicas

Ciberpolicías, fiscales y jueces sostienen opiniones diferentes sobre cómo deben manipularse las evidencias electrónicas para mejorar la eficacia policial y garantizar los derechos del ciudadano

Un policía puede pedir a la recepción de un hotel que identifique al huésped de la habitación 115. Obviamente, si quiere entrar en la habitación, deberá pedir un mandamiento judicial. Pero ya es más discutible que pueda pedir, sin permiso judicial, a una operadora que identifique quién, en un momento determinado, está detrás de una dirección en Internet (IP). La Agencia de Protección de Datos considera claramente que se trata de un dato personal que debe protegerse con garantías.

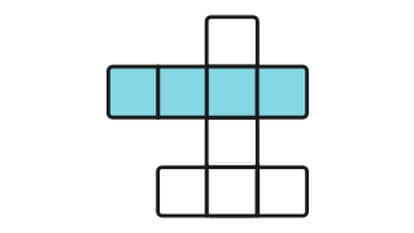

Para la clonación de un ordenador sospechoso, con la intención de obtener una copia de su contenido para investigarlo sin alterar la prueba, hay magistrados que exigen que se haga en presencia del acusado y en el juzgado. Otros, únicamente reclaman la presencia de un secretario judicial. Unos aceptan que se haga en los laboratorios policiales preparados para ello y otros exigen que las maniobras de clonación se hagan en las dependencias del juzgado.

Ha habido una sentencia que ha considerado que la navegación policial por una web en Internet, como pueda hacerla cualquier ciudadano, ha de hacerse con permiso judicial. El Supremo la revocó.

Estas opiniones discrepantes demuestran que hay severas lagunas interpretativas sobre las leyes que rigen la investigación de delitos cuando el sospechoso emplea herramientas informáticas. Y eso llevan tiempo discutiéndolo ciberpolicías, fiscales y jueces. Eficacia policial y garantías democráticas son los puntos de partida del debate. El magistrado de la Sala Penal del Tribunal Supremo José Manuel Maza cree que se están sacando las cosas de quicio a la hora de regular cómo deben manejarse las pruebas electrónicas para preservar los derechos ciudadanos.

Maza cuenta que un juzgado de Madrid ya hace años que invalidó como prueba el vídeo que una aseguradora presentó para demostrar que un asegurado no estaba enfermo y circulaba tranquilamente por un lugar público. "Este mismo juzgado no habría cuestionado como prueba el testimonio de un portero de una finca vecina que hubiera declarado que lo había visto pasear". Maza es partidario, en la mayoría de los casos, de una traducción de los criterios jurídicos que se aplican en el planeta analógico a los delitos en los que se emplean medios informáticos. "En general no estamos ante nuevos supuestos, aunque las herramientas sean digitales". Este magistrado, por ejemplo, en una sentencia defendió que la policía no precisa permiso judicial para establecer el IMSI (identificador único que se guarda en la tarjeta SIM del móvil) del teléfono de un sospechoso bajo investigación. Y el mismo criterio mantiene cuando los agentes quieren conocer la identidad de una dirección IP, aunque, admite, este criterio es minoritario en la judicatura y por ello no es extraño que el servidor exija la autorización judicial para facilitar el dato. Precisamente, la citada sala del Supremo ha convocado una reunión con técnicos para analizar qué criterio debe adoptarse para la identificación de una IMSI.Maza está particularmente preocupado por la ley de 2007 de conservación de datos de las comunicaciones. Ahí se consagra que la policía deberá pedir autorización judicial para solicitar la identidad de una IP y "lo más llamativo es que para navegar por una web, que es pública, deberá solicitar igualmente el permiso. ¿Cómo va a argumentar ante el juez el supuesto delito de una página web si formalmente no han podido verla? Es un contrasentido". Por el contrario, cree que no es discutible que se exija la presencia del secretario judicial cuando se proceda a la clonación de un ordenador y aconseja la presencia de la defensa para no crear problemas probatorios. Y de la misma manera que sostiene que no es preciso el citado permiso para rastrear una web pública, sí lo considera necesario para hacerlo en un foro cerrado porque, por ejemplo, la participación de un foro temático revela un interés por ciertos asuntos por parte de quienes lo hacen, que puede formar parte del contenido de su intimidad.

Doctrinas

Uno de los foros donde se han dicutido estas cuestiones ha sido el Congreso Nacional de Policías Tecnológicos (CNPT) que la BSA (Business Software Alliance) convocó en Madrid hace unas semanas. Uno de los ponentes fue el juez Eloy Velasco, de la Audiencia Nacional. Velasco insistió en que los datos son cruciales para la prueba de un delito. Y los policías, "como acopiadores de los mismos", deben cumplir escrupulosamente la ley. Velasco sostuvo como norma general la necesidad de pedir mandamiento judicial para tener acceso a los datos y al ordenador. Sin embargo, admitió un supuesto, previsto como excepción en el artículo 22 de la Ley Orgánica de Proteción de Datos: "Lo ideal es pedir mandamiento judicial, pero la realidad es más complicada y en ocasiones hay razones de urgencia y flagrancia que llevan a la policía a chocarse con el dato y no hay tiempo de ir al juez". Velasco recordó que no sólo los proveedores no actúan de la misma forma. También hay sentencias contradictorias en este tema.

Para Juan Salom, jefe del Grupo de Delitos Telemáticos de la Guardia Civil, el principal problema es la indefinición legal, que se traduce en inseguridad jurídica. "Las leyes no hablan de las evidencias electrónicas, se trabaja por analogía con el correo postal o la intervención telefónica. Pero ¿cómo analizamos un ordenador?, ¿cómo una empresa proporciona información sobre un indicio? Todos lo hacemos como buenamente entendemos, buscando la eficiencia policial, la economía procesal y la salvaguarda de los derechos fundamentales. Hay sensibilidad hacia el problema, pero las soluciones son lentas. En AENOR, por ejemplo, se está trabajando para diseñar un protocolo para el tratamiento de las evidencias electrónicas", comenta. Otras policías han manifestado similares preocupaciones. Mossos d'Esquadra no permitió que su responsable del área fuera entrevistado por este diario.

Otro de los problemas que señala Salom es el de la conservación de datos y la cesión. La ley de 2007 fija la obligación de los ISP de conservar los datos de tráfico 12 meses, pero a menudo la necesidad de la investigación va mucho más allá en el tiempo. "Los redactores de esta ley no entienden qué es Internet y los servicios que ahí se prestan". Y cita la protección judicial que se da a una IP. "Quien desde una web está compartiendo una información lo hace públicamente, de forma abierta a los internautas, por tanto no hay secreto de las comunicaciones. Pero los datos accesorios a la comunicación a través de la cual se expusieron los contenidos públicamente, los datos de tráfico, es decir, la IP, sí está protegida por el secreto".

Uno de los defectos técnicos graves de esta ley, a juicio de Salom, es que el deber de cesión de datos de tráfico en las telecomunicaciones sólo existe cuando se investigan delitos graves del Código Penal. "Y un delito grave es aquel para el que se contempla una pena superior a los cinco años de cárcel. Muchos casos de fraude e incluso de pornografía infantil no llegan a tener esta consideración y una operadora podría negarse a suministrar los datos porque no se trata de un delito grave. Además, la ley sólo obliga a los prestadores de acceso a Internet y hay muchas otras empresas que prestan servicios en Internet y que no dan acceso que no están obligadas".

Cursos

La Unión Europea, preocupada por la formación de jueces, fiscales y abogados en el tema de la prueba electrónica ha organizado unos cursos que permitirán obtener una certificación europea. Fredesvinda Insa, de la empresa Cybex responsable de los cursos, explica que tocarán los aspectos técnicos transnacionales y las especificidades jurídicas en cada país.

Tras elaborar los contenidos, el año próximo en París se ha convocado el primer curso de nivel básico de cuatro días. Un examen permitirá obtener el certificado, "que supone adquirir una base de conocimientos estandarizados sobre el tema".

CNPT: www.cnpts.es

Las pruebas de la prueba

La acreditación en juicio de los documentos electrónicos y en soporte electrónico, así como la ausencia de protocolos homologados sobre procedimientos de obtención, conservación, legalización y análisis pericial de las pruebas electrónicas son los dos principales problemas, según el fiscal de la Fiscalía Provincial de Granada Francisco J. Hernández Guerrero. "En la vía penal, la carga de la prueba la tiene la acusación. Al aportar una evidencia electrónica tenemos que acreditar su autenticidad e integridad, lo que muchas veces obliga a aportar otras pruebas de soporte de aquella de la que se pretende hacer uso". Por otro lado, comenta, en la recogida y tratamiento de las pruebas electrónicas no se emplean las mismas herramientas forenses, ni están homologadas. "Los análisis de ADN no se discuten en juicio y se dan por válidos sin necesidad de examinar a los peritos que los realizaron porque siguen procedimientos y técnicas homologadas en la comunidad científica . A un informe pericial procedente de los laboratorios de informática forense - policíales o no- no podemos aplicarle la misma doctrina porque no se han estandarizado los sistemas empleados. Hay que demostrar, por ejemplo, que al copiar el contenido de un ordenador no se ha alterado el original".