'Hackers' chinos atacan la red militar de Occidente

Los piratas informáticos consiguen introducirse en ordenadores de Estados Unidos, Reino Unido, Alemania y Francia

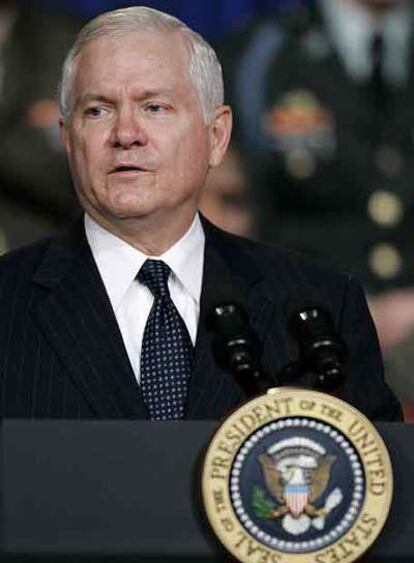

Volver al correo del zar. A la entrega del documento en mano. Acabará siendo la única manera fiable de transmitir una información sin que nadie la fisgonee en un mundo que vive conectado a Internet. Y si no, que se lo pregunten al secretario de Defensa norteamericano, Robert Gates, que sufrió en el mes de junio un ataque en su ordenador por parte de un grupo de maliciosos hackers chinos. O a los Gobiernos de Alemania, Francia y Reino Unido, que también han expresado sus quejas de intrusiones de los llamados hackers rojos. La batalla de los servicios de espionaje, en estos días, se libra en la Red.

"Nuestra teoría es que el Gobierno chino está utilizando a grupos de hackers aficionados y que les pagan por sus trabajos", declara en conversación telefónica Richard Howard, director de Inteligencia de Verisign, una empresa de seguridad informática norteamericana que trabaja para varias agencias de tres letras -"no puedo desvelar cuáles"- e instituciones financieras dentro y fuera de Estados Unidos. En mayo del año pasado, Howard pudo comprobar cómo varios organismos oficiales norteamericanos recibían un ataque múltiple que derivó en la sustracción de "miles de documentos no clasificados".

El diario económico Financial Times desveló la semana pasada que el grupo de piratas informáticos que atacó al Pentágono responde al nombre de PLA, siglas de People's Liberation Army (Ejército de Liberación Popular). Después de las recientes protestas de la canciller alemana Angela Merkel ante su homólogo chino, llegaba también la confirmación por parte de las autoridades británicas y francesas de que han registrado ataques de piratas chinos. "Grupos como ésos hay miles y vamos a asistir a un crecimiento absoluto de este fenómeno", vaticina Carlos Jiménez, experto español en seguridad informática.

Jiménez preside la empresa de Seguridad Informática Secuware y asesora a la OTAN y al Centro Nacional de Inteligencia (CNI). "Entre esos grupos los hay que producen sus propios ataques por motivos idealistas o patrióticos, y hay otros que son fruto de experimentos de los Gobiernos". ¿Pero cómo es posible que alguien pueda meterse en la máquina de un hombre como Robert Gates? Carlos Jiménez lo tiene claro: "Cualquier sistema tiene agujeros. Da igual dónde esté el malo, esté donde esté, puede llegar a ti si estás conectado".

La proliferación de ordenadores portátiles y teléfonos con conexión a Internet hace más vulnerables a los sistemas. Es una de las explicaciones que brinda desde el estudio de su casa en Colorado Danny McPherson, jefe de investigación de la firma norteamericana de seguridad informática Arbor. De hecho, varios Gobiernos, como el francés, han prohibido a sus altos funcionarios el uso de blackberries y otros dispositivos portátiles porque, sostienen, son más vulnerables a la acción de un malicioso pirata informático.

Fuentes de los ministerios de Defensa y Presidencia españoles consultadas por este periódico aseguran no tener noticias de ataques de los hackers chinos en España. Desde el Instituto Nacional de Tecnologías de la Comunicación, que analiza 35 millones de correos electrónicos al día para detectar la presencia de virus, tampoco. El Centro Nacional de Inteligencia declina comentar la cuestión.

Los expertos coinciden en señalar que el espionaje en la Red irá a más. Hay mafias organizadas rusas y de los antiguos países del Este que extorsionan y roban información utilizando la Red, ex miembros del ejército en paro que optan por aplicar sus conocimientos informáticos al pirateo malicioso. Y trabajan tanto para reventar a bancos y particulares como para ponerse a las órdenes del servicio secreto de turno que quiera contratarles.

Estonia fue en junio víctima de ciberatentados. Un plan de retirada de unos monumentos bélicos de la época soviética desencadenó una serie de ataques contra organismos oficiales y bancos que fueron atribuidos a hackers rusos. Un episodio a pequeña escala que muestra lo que pueden ser las ciberguerras del futuro, capaces de colapsar un país entero entrando a través de la Red.

Una de troyanos

"Espionaje tradicional entre gobiernos y entre empresas siempre ha habido y lo habrá, pero está claro que con Internet a los espías se les han abierto muchas posibilidades". Así lo cuenta David Barroso, director de investigación y desarrollo de la firma española de seguridad informática S21Sec.El uso de los llamados troyanos es una vía para el espionaje. Son dispositivos que entran en el ordenador del que va a ser vigilado, se instalan, y abren una puerta trasera para que el espía pueda captar la información a través de ese agujero.¿Cómo entra el troyano? Pues puede entrar cuando el usuario del ordenador está visitando una web, pero en casos de espionaje suele llegar a través de un correo electrónico normal y corriente.Tradicionalmente, el troyano venía camuflado en un archivo adjunto que el usuario tenía que ejecutar, pero David Barroso cuenta que ya ni siquiera sucede esta manera. El troyano puede entrar sin archivo adjunto, basta con abrir el correo electrónico y el espía está dentro, explica el director de investigación y desarrollo de S21Sec.En cuanto a los ciberatentados, los piratas informáticos suelen recurrir a botnets: se instala un código malicioso en el ordenador de miles de particulares de modo que se pueden controlar desde la distancia.Este sistema sirve, por ejemplo, para sincronizar un ataque y poder poner a 60.000 máquinas trabajando al unísono para, por ejemplo, colapsar y dejar sin conexión a una organización.David Barroso describe el escenario de una ciberguerra mediante botnets: "Millones de máquinas atacándose unas a las otras sin que lo sepan los usuarios".

Tu suscripción se está usando en otro dispositivo

¿Quieres añadir otro usuario a tu suscripción?

Si continúas leyendo en este dispositivo, no se podrá leer en el otro.

FlechaTu suscripción se está usando en otro dispositivo y solo puedes acceder a EL PAÍS desde un dispositivo a la vez.

Si quieres compartir tu cuenta, cambia tu suscripción a la modalidad Premium, así podrás añadir otro usuario. Cada uno accederá con su propia cuenta de email, lo que os permitirá personalizar vuestra experiencia en EL PAÍS.

¿Tienes una suscripción de empresa? Accede aquí para contratar más cuentas.

En el caso de no saber quién está usando tu cuenta, te recomendamos cambiar tu contraseña aquí.

Si decides continuar compartiendo tu cuenta, este mensaje se mostrará en tu dispositivo y en el de la otra persona que está usando tu cuenta de forma indefinida, afectando a tu experiencia de lectura. Puedes consultar aquí los términos y condiciones de la suscripción digital.

Sobre la firma

Archivado En

Últimas noticias

Cómo llegaron los líderes europeos al acuerdo para financiar a Ucrania

Así pone en peligro la vida de menores ChatGPT, según un experimento realizado por EL PAÍS

Todo lo que tienes que saber para seguir la jornada electoral de Extremadura

El Louvre, en su punto más bajo: ¿qué le pasa al museo más famoso del mundo?

Lo más visto

- Uno de los promotores de la señal V-16 de tráfico: “Es duro oír el testimonio de víctimas que han sufrido amputaciones al poner los triángulos”

- Más de 40 congresistas demócratas piden por carta a Trump que cese en sus “intentos de socavar la democracia en Brasil”

- Cae una organización que enviaba camiones cargados de cocaína desde Marbella hasta varios países europeos

- La policía registra varios domicilios y las oficinas de la ministra francesa Rachida Dati por otro presunto caso de corrupción

- Manuel Castells, sociólogo: “El mundo está en un proceso de autodestrucción”